USG9500数据中心防火墙,定位于保护云服务提供商、大型数据中心、以及大型企业园区网络业务安全。提供高达T级处理性能,集成NAT、VPN、IPS、虚拟化、业务感知等多种安全特性,和高达99.999%可靠性,帮助企业满足网络和数据中心环境中不断增长的高性能处理需求,降低机房空间投资和每Mbps总体拥有成本。

USG9500系列目前提供USG9520、USG9560、USG9580三种产品形态。

最领先的“NP+多核+分布式”架构-性能线性倍增,突破传统性能瓶颈

- USG9500采用核心路由器硬件平台,提供模块化部件,接口模块基于双NP处理器,保证接口流量线速转发;业务处理模块(SPU)基于多核多线程架构,每颗CPU都有应用加速引擎,结合华为对海量会话的并发处理优化技术,可确保NAT、 VPN等多种业务高速并行处理,处理能力不受CPU处理性能的限制。LPU和SPU各司其职,通过部署多块SPU,实现整机性能线性倍增,为保护高速网络环境提供无以伦比的扩展性和灵活性,确保用户前期低成本投入,后期顺利扩容。

最高的业务处理性能-有效保障用户关键业务 - 由于采用了革命性的系统架构,USG9500在防火墙吞吐量、最大并发连接数等主要指标上是目前业界性能最高的安全网关。由于USG9500采用了专有的分流技术,整机性能随SPU的配置数量线性倍增。USG9500最大防火墙吞吐量达到业界领先的混合包960Gbps吞吐,最大并发连接数为9.6亿,虚拟防火墙数量可高达4096个,足以满足广电、政府、能源、教育等高端用户的高性能需求。

最稳定可靠的安全网关产品-全冗余,保障用户业务永续 - 网络的安全一直都是企业运行的关键所在。为保证高速网络环境下的业务持续,USG9500在支持主-备、主-主组网、端口聚合、VPN冗余、业务板负载均衡等关键技术的同时,还提供业界独有的双主控主备倒换技术,将防火墙的可靠性提高到高端路由器级别,保证关键节点可靠性一致。USG9500整机平均无故障时间长达20万小时,故障倒换时间小于1秒,真正保障业务持续稳定运行。

最佳的VPN性能-适应海量业务加密传输要求 - 随着互联网应用的增多,越来越多的业务需要安全地在公共网络上传输,“移动安全接入”,“短信推送”,“邮件推送”等需要十万级别海量VPN接入网关的业务应运而生。USG9500支持VPN冗余网关,整机最高提供500Gpbs加解密性能,96万VPN并发隧道数量,是目前性能最高的VPN接入网关。支持4over6、6over4的VPN技术,保证网络演进过程中VPN传输需求。USG9500同时支持IKEv2协议,强化了用户认证、报文认证、NAT穿越等功能,消除了中间人攻击和拒绝服务攻击隐患,并且扩展支持EAP-SIM、EAP-AKA等鉴权协议,从而更高效地对无线网络提供安全保护。

最实用IPS特性-抵抗外部威胁,提高网络安全 - 入侵防御功能的核心技术体现在检测引擎、签名库识别效率和处理性能上。USG9500 采用了先进的IPS检测引擎和签名库,可以对系统漏洞、未授权自动下载、欺骗类应用软件、间谍/广告类软件、异常协议、P2P异常等多种威胁进行防护。其基于“漏洞”的签名规则,单条规格可以覆盖上千种攻击,并借助全球部署的蜜罐系统,实时捕获最新的攻击、蠕虫、木马等威胁,为产品提供于零日攻击的防御能力。为进一步提高IPS特性的实用性,USG9500采用内部旁路和专板专用的技术,将需要进行入侵防护的业务流量内部分流到专用业务处理模块处理,一方面提高业务处理能力,一方面使得这部分业务不会影响防火墙基本业务,保证业务持续稳定。

最全面的CGN特性-灵活应对IPv6过渡 - 随着IPv4地址的枯竭,网络需要向IPv6平滑演进,并确保业务体验得到保证。USG9500支持NAT44(4)、DS-Lite、6RD和NAT64等多种过渡技术,为企业的网络演进及业务过渡提供高效、灵活、放心、节省的整体解决方案。NAT44(4)能够大大提高IPv4公网地址复用率,缓解IPv4地址枯竭问题;DS-Lite既可以让新建网络直接步入IPv6,同时又能兼容现网众多IPv4应用的正常使用;6RD则是在已有IPv4基础设施上,快速地为用户提供IPv6介入能力;而NAT64能够解决IPv6访问IPv4的需求。并提供NAT44和DS-Lite的NAT 溯源功能。

最丰富的虚拟化—应对云网络部署 - 随着云计算时代的到来,以“虚拟化技术”和“高速网络”为基石的云计算面临安全的挑战。USG9500具有高吞吐量性能的同时提供了丰富的虚拟系统功能,支持资源虚拟化、配置虚拟化、转发虚拟化等多维度虚拟化功能,为云网络用户提供个性化的网络安全需求。资源虚拟化提供定制化的虚拟资源,不同虚拟系统可按需分配不同资源;管理虚拟化提供各虚拟防火墙独立配置个性化策略,日志管理和审计功能,提供按照租户要求的管理策略;转发虚拟化提供定制化的业务处理流程,各虚拟系统之间转发平面隔离,一个虚拟系统资源耗尽不影响其他虚拟系统正常运行,且逻辑隔离,确保各虚拟系统内部租户的数据安全。

| 参数 \ 型号 | USG9520 | USG9560 | USG9580 |

| 性能和容量 | |||

| 防火墙吞吐量(最大) | 100Gbps | 480Gbps | 960Gbps |

| 防火墙吞吐量(混合流量) | 100Gbps | 480Gbps | 960Gbps |

| 最大并发会话数 | 0.8亿 | 4.8亿 | 9.6亿 |

| IPsec VPN 性能(3DES) | 48Gbps | 240Gbps | 500Gbps |

| IPsec VPN 性能(AES) | 48Gbps | 240Gbps | 500Gbps |

| 包转发率 | 12.8万 | 64万 | 100万 |

| 扩展及I/0 | |||

| 扩展槽位 | 3 | 8 | 16 |

| 主控槽位 | 2 | ||

| 接口模块类型 \ 以太 | LPUF-21接口板12x1GE光12x1GE电1x10GE光4x10GE 光 | LPUF-40接口板20xGE光2x10GE光4x10GE 光 | LPUF-101接口板 24xGE光1x40GE光5x10GE 光4x10GE 光1x100GE 光 |

| 接口模块类型 \ POS | 1x10G光 | 不支持 | 不支持 |

| 业务板 | 防火墙板,IPS板等 | ||

| 尺寸、电源、运行环境 | |||

| 尺寸 (W x D x H:mm) | 442 x 650x 175(4U直流)442 x 650 x 220(5U交流) | 442 x 650 x 620(14U) | 442 x 650 x 1420(32U) |

| 重量 | 空机箱15kg,直流满 配32kg,直流空机箱25kg,交流满 配42kg,交流 | 空机箱43.2kg满 配113kg | 空机箱94.4kg满 配229kg |

| 电源AC | 90VAC~275VAC;推荐175VAC~275VAC | ||

| 电源DC | -72V ~-38V,额定-48V | ||

| 功耗 | 1270W | 3960W | 7540W |

| 工作环境温度 | 长期工作:0°C 至 45°C存储:-40°C 至 70°C | ||

| 环境湿度 | 长期:5%RH ~ 85%RH,无凝结存储:0%RH ~ 95%RH,无凝结 *USG9520在特殊配置下可以达到100Gbps吞吐量。具体信息请咨询华为工程师。安全特性 | ||

| 基本防火墙功能 | 路由/透明/混合模式状态检测黑名单、白名单访问控制ASPF应用层包过滤安全域划分 |

| 出站负载均衡 | 基于ISP的路由智能出站探测出站透明DNS代理基于用户的流控基于应用的流控基于链路的流控基于时间的流控 |

| NAT/CGN | 目的 NAT/PATNAT NO-PAT源NAT-IP address persistency源IP地址池组NAT Server双向NATNAT-ALG不受限IP地址扩展基于策略的目的NAT端口范围预分配发夹访问模式SMART NATNAT64DS-Lite6RD(IPv6快速部署) |

| 入站负载均衡 | 入站智能DNS服务器负载均衡基于应用的Qos |

| 虚拟私有网络(VPN) | DES, 3DES,和 AES 加密MD5 和 SHA-1 认证手工配置密钥,PKI (X 509)以及IKEv2前向安全性 PFS(DH组)防重放攻击支持传输模式、隧道模式IPSec NAT穿越DPD探测EAP 认证EAP-SIM、EAP-AKAVPN 网关冗余IPSec V6,IPSec 4 over 6, IPSec 6 over 4L2TP 隧道GRE 隧道 |

| ANTI-DDOS | SYN-flood, ICMP-flood, TCP-flood,UDP-flood, DNS-flood 攻击防御Port-scan, Smurf, Tear-drop, IP-Sweep 攻击防御IPv6扩展头攻击防护TTL 检测TCP-mss 检测攻击日志输出 |

| 高可靠性 | 主-主,主-备模式双机热备切换(华为冗余协议)配置同步备份防火墙及IPSec VPN会话同步备份设备故障检测链路故障检测双主控切换 |

| 业务感知 | 识别和控制超过1200种协议:P2P,即时通讯,游戏,股票,VoIP,视频,流媒体,邮件,移动电话,网页浏览,远程接入,网络管理,以及新闻等。 |

| PKI | 在线获取CA证书在线获取CRL多级CA 证书支持PKCS#10证书协议CA认证SCEP、OCSP、CMPv2协议支持自签名证书 |

| 入侵检测系统 | 异常协议检测自定义签名知识库自动更新零日攻击防御蠕虫、木马、恶意软件攻击防御 |

| 网络和路由 | POS/GE/10GE 链路支持DHCP 中继/服务器基于策略的路由IPv4/IPv6 动态路由(RIP/OSPF/ISIS/BGP)域间/Vlan间路由多链路聚合(Eth-trunk, LACP) |

| 虚拟系统 | 4096 虚拟系统(VSYS)定义VLAN虚拟化安全域虚拟化自定义虚拟资源VFW间路由基于虚拟系统的流量CAR管理虚拟化多租户虚拟资源隔离 |

| 管理 | WebUI (HTTP和HTTPS)命令行接口 (控制台)命令行接口 (远程登录)命令行接口 (SSH)U2000及VSM网管系统分级管理员软件升级配置回退STelnet、SFTP |

| 支持认证 | 安全性认证电磁兼容性 (EMC) 认证CB, Rohs, FCC, MET, C-tick, VCCI认证 |

| 日志记录/监控 | 结构化系统日志SNMP (v2)二进制日志路由跟踪日志服务器配套(eLog) |

| 用户身份验证和接入控制 | 固有的(内部)数据库RADIUS记账基于Web进行验证 |

注:上述列举特性在USG9500系列产品中根据具体版本支持程度略有不同。具体信息请咨询华为工程师。

| 主机 | |

| USG9520-BASE-DC-V3 | USG9520直流基本配置(含X3直流机箱,2*MPU)-含HW通用安全平台软件 |

| USG9520-BASE-AC-V3 | USG9520交流基本配置(含X3机箱,2*MPU,2交流电源)-含HW通用安全平台软件 |

| USG9560-BASE-DC-V3 | USG9560直流基本配置(含X8机箱,2*SRU,1*SFU,4直流电源)-含HW通用安全平台软件 |

| USG9560-BASE-AC-V3 | USG9580直流基本配置(含X16直流机箱,2*MPU,4*SFU)-含HW通用安全平台软件 |

| USG9500通用业务板 | |

| SPU-X3-40-E8KE | 40G性能X3防火墙业务板-含HW通用安全平台软件 |

| SPU-X8X16-40-E8KE | 40G性能X8&X16防火墙业务板-含HW通用安全平台软件 |

| SPU-X8X16-80-E8KE | 80G性能X8&X16防火墙业务板-含HW通用安全平台软件 |

| SPC-S-40-E8KE | 40G性能防火墙业务处理子卡-含HW通用安全平台软件 |

| SPC-D-80-E8KE | 80G性能X8&X16防火墙业务处理子卡-含HW通用安全平台软件 |

| USG9500灵活插卡线路板 | |

| E8KE-X-LPUF-101 | 灵活插卡线路处理板(LPUF-101,四个子槽位)-含华为通用安全平台软件 |

| E8KE-X-101-5X10GE-SFP+ | 5端口10GBase LAN/WAN-SFP+灵活插卡(P101,1/2宽,占用两个子槽位) |

| E8KE-X-101-24XGE-SFP | 24端口100/1000Base-X-SFP灵活插卡(P101,1/2宽,占用两个子槽位) |

| E8KE-X-101-4X10GE-SFP+ | 4端口10GBase LAN-SFP+灵活插卡(P101,1/4宽,占用一个子槽位) |

| E8KE-X-101-1X40GE-CFP | 1端口40GBase LAN-CFP 灵活插卡(P101,1/2宽,占两个子卡槽位) |

| FWCD0LPUF40A01 | 灵活插卡线路处理板(LPUF-40,两个子槽位) A-含HW通用安全平台软件 |

| FWCD00L2XX01 | 2端口10GBase LAN/WAN-XFP灵活插卡(P40) |

| FWCD00EFGF01 | 20端口100/1000Base-X-SFP灵活插卡(P40) |

| E8KE-X-40-4X10GE-XFP | 4端口10GBase LAN/WAN-XFP灵活插卡(P40) |

场景一:大型数据中心边界安全防护背景与挑战:近年来随着企业数据规模大幅度膨胀,企业的核心关键业务转向数据中心,同时成为了黑客攻击的新焦点。数据中心在云计算时代,从早期的业务大集中到目前基于虚拟化技术的服务器整合,这些变化对数据中心的安全带来了新的挑战。针对数据中心安全事件频繁的现象,其安全性已经成为数据中心能否提供高效、可用服务的关键。

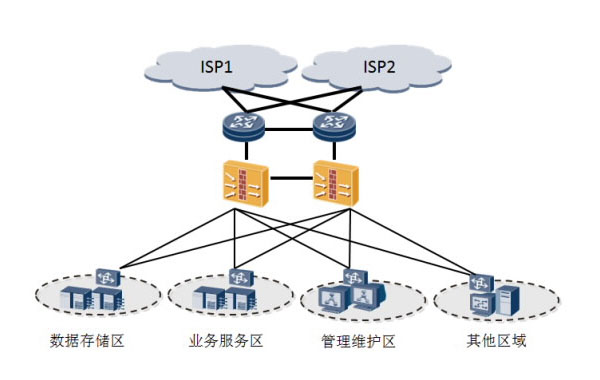

大型数据中心边界防护场景客户需求:大型数据中心业务有服务虚拟化、计算资源按需分配、数据访问量不断增大、出口带宽不断增长的特点。随着数据中心的不断整合,导致支撑业务的服务器、虚拟机数量不断增加。在发展为云数据中心后,业务访问海量增长,远程访问规模不断膨胀,不同业务或者租户需要提供独立的安全业务平面,数据中心内流量监控管理更加复杂,同时也吸引了更多非法访问和攻击。这种趋势导致早期的出口安全设备在性能和功能上已经无法满足新的需求,成为数据中心的瓶颈。数据中心中的应用服务器,往往提供对外公共服务,也面临来自互联网黑客的入侵攻击,网络安全加固成为构筑安全运行的数据中心的前提条件。解决方案:如图所示,可以部署USG9500在大型IDC/VDC网络的入口。为了保证系统级的运行稳定性,可在出口处部署2台设备,可以采用Active-Active或者Active-Standby两种双机部署方案,提供毫秒级的业务倒换1)随着对数据量访问性能的要求增加,可以按需扩展业务板卡,而无需购买新的设备,降低每G功耗,实现业务平滑扩容。同时随着业务板卡的扩容,实现真实性能的线性叠加,保障客户的投资能够满足真实应用带宽的增加。2)USG9500一台设备可以虚拟为多台设备,分配个不同的租户,且每个虚拟系统的带宽、会话资源可以按需个性化定制,每个虚拟系统隔离,外部网络和内部网络安全隔离。满足云数据中心虚拟化后的租户租赁业务运营,某一个租户使用的业务资源达到上限,并不影响其他租户的使用。3)通过扩展IPS入侵防御板卡、Anti-DDoS板卡,可以阻止外部网络的病毒、攻击进入IDC内部网络。 场景二:广电和二级运营商网络出口安全防护背景与挑战 :近年来随着广电及二级运营商逐步开展互联网接入服务的业务不多膨胀,在省级广电网络的互联网出口处,往往需要汇聚省辖所有地市的宽带用户流量,在用户上网高峰期,上网带宽得不到有效保障,单靠购买ISP链路带宽成本增加另广电企业无法接受,迫切需要改变增长模式,同时满足用户的使用。

广电和二级运营商网络出口典型场景客户需求:高峰上网时期,需要网关设备能够承受高峰期几百万广电用户同时在线时的上网流量。广电网络一般租用多个ISP的多条链路,常常出现多条链路流量复杂差别大,有效利用率不高的现象。且广电网络及二级运营商由于用户数规模庞大,部分用户的下载流量直接影响到其他用户的非下载应用体验,造成客户满意度的下降。解决方案:网络出口部署高端防火墙USG9500,满足高峰时期规模庞大的广电用户同时上网业务,解决由于出口网关本身处理性能的瓶颈导致的访问拥塞。鉴于广电网络租用多个ISP的多条链路的部署特点,提出通过链路聚合技术,捆绑多条链路作为一条逻辑链路,根据到不同ISP链路的结算费用的不同,配置权重,优选费用较低的链路,并可以根据下载/非下载类业务流量类型,定义业务优先级,区分转发的链路。根据识别出的业务,做相应的策略管控。最终使上网用户体验提升。场景三:教育网出口安全防护背景与挑战 :高校的教育网络,通常承担着国内教育网CERNET和CERNET2两张网络,分别对应IPv4和IPv6网络。出口原有防火墙性能、稳定性和业务扩展性不足,同时支持IPv4、IPv6的双栈设备较少,影响着校园网络安全

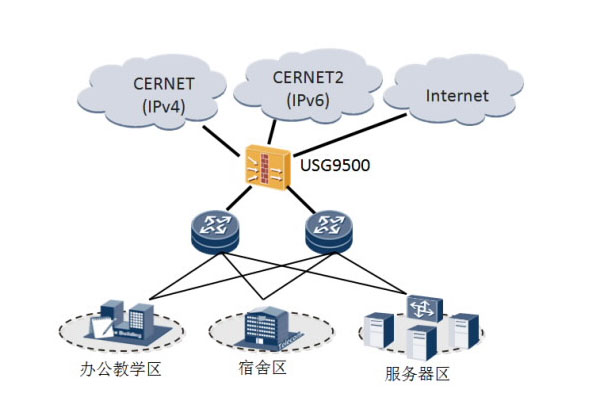

教育网出口典型场景客户需求:随着高校的不断扩招,教育网络内部,高校的师生规模往往在几万人,接入的信息节点丰富多样,高峰时期师生的突发及高流量访问需求量大,对出口设备要求性能高。老的安全网关设备无法适应快速增长的带宽需求以及海量的并发访问量,容易造成触控访问拥塞。高校的出口,同时有都IPv4教育网,IPv6教育网和Internet三张网络的需求,由于网络初期发展建设的原因,缺少同时支持IPv4、IPv6协议栈的网关设备。高校内部资源有教学科研的服务器等,对外也提供部分业务,需要安全隔离防护。解决方案:高校教育网络出口部署高端防火墙USG9500,可满足校园网几万师生高峰期同时访问的并发量。作为IPv4、IPv6双协议栈安全网关,可以替代原有设备,并在未来带宽增加时,通过扩展业务板插卡,线性提升业务处理性能。通过划分不同安全域,实现服务器资源的隔离和保护,防范互联网的安全威胁。

| 文件名称 | 文件下载 |

|---|---|

| 点击下载 |

上一篇:没有了

下一篇:USG6600下一代防火墙

微信公众号

微信公众号